INFORMÁTICA SEGURIDAD

Cryptolocker, mentiras y chantaje

El virus informático que “secuestró” los archivos del ayuntamiento de Rialp ataca con regularidad a empresas y particulares de Lleida || Quienes lo distribuyen para exigir rescate a las víctimas lo disfrazan ahora con emails que simulan envíos de borradores de la declaración de la renta

Cryptolocker, mentiras y chantaje

Rialp es un lugar delicioso y muy tranquilo, a pesar de los hackers”. Este desconcertante elogio pudo escucharse el jueves en un programa matinal de radio que se emitió en toda España. Periódicos, portales en internet e informativos de radio y televisión catalanes y estatales se hicieron eco de la noticia que SEGRE publicó el miércoles sobre el “secuestro” de los archivos del ayuntamiento.

A través de un virus informático conocido como Cryptolocker, los codificaron bajo una potente clave de encriptación para luego exigir rescate al consistorio por recuperar datos de facturación, licencias y expedientes de todo tipo. El problema se resolvió sin pagarlo, gracias a copias de seguridad, y el alcalde, Gerard Sabarich, aprovechó la inesperada notoriedad de este suceso para alertar sobre los riesgos del correo electrónico fraudulento. Es insólito que un ente público sufra este chantaje, pero empresas y particulares la padecen con regularidad.

Los Mossos reciben al menos una denuncia por este motivo en Lleida casi cada semana, aunque creen que la cifra real de estos delitos puede ser muy superior. “Quienes denuncian suelen ser personas concienciadas o que sufren un perjuicio grave”, apuntaron. El resto recurre a copias de seguridad o paga el rescate, aunque esto último no garantiza restablecer los archivos.

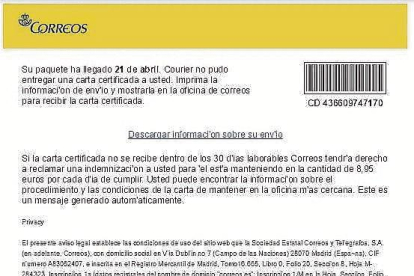

El engaño es el primer paso de esta forma de extorsión: para que funcione es necesario inducir al receptor de un correo fraudulento a ejecutar el programa del virus, con un simple clic del ratón sobre un icono con la apariencia de un archivo de texto. Nuevas mentiras para conseguirlo aparecen a medida de que se descubren las antiguas. Hace dos años, una decena de empresas de Lleida sufrieron este ataque a través de emails que simulaban notificaciones de envíos de Correos.

El virus que llegó al ayuntamiento de Rialp estaba escondido bajo un mensaje titulado “Factura Carmen”. Allí lo activaron sin saberlo al intentar leer la falsa factura. Los Mossos advierten de que, este mismo mes, el engaño ha tomado una nueva forma: aprovechando el inicio de la campaña de la declaración de la renta, los “secuestradores” esconden Cryptolocker bajo la apariencia de envíos de borradores de la Agencia Tributaria. Ante esta amenaza, los expertos son unánimes: ante un correo de procedencia dudosa, nunca abrir archivos adjuntos.

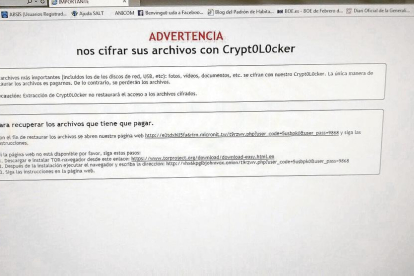

Pagar no garantiza recuperar la información Una vez “secuestrados” los archivos del ayuntamiento de Rialp, un mensaje en la pantalla del ordenador que propagó el virus informático comunicó el ataque junto con instrucciones para conocer las condiciones del rescate. El consistorio declinó hacerlo y se puso en manos de la empresa encargada del mantenimiento para recuperar la información. “Pagar no garantiza recuperar el acceso a los archivos encriptados”, corroboró Jordi Cortasa, de la Unitat Regional de Proximitat i Atenció al Ciutadà de los Mossos d’Esquadra. “Los que exigen rescate pueden pedir más dinero tras el primer desembolso”, advierte. Por otra parte, añadió, cada pago favorece la continuidad esta forma de delincuencia. “Si nadie lo hiciera, este delito acabaría por extinguirse al no haber dinero que ganar”, argumentó. La cantidad que reclaman los “secuestradores” puede variar entre 300 y más de mil euros. Algunos proponen incluso liberar más o menos archivos en función de la cantidad que la víctima esté dispuesta a desembolsar. El pago suele exigirse en bitcoins, una divisa digital que dificulta seguir el rastro del destinatario del dinero. Asimismo, los Mossos tienen constancia de rescates exigidos a través de servicios de transferencias como Western Union, con envíos a oficinas en países fuera de la UE cuya normativa no exige identificarse para retirar el dinero.

Claves para protegernos

- El factor humano. El engaño es esencial para que el receptor del email fraudulento abra un archivo adjunto y active así el virus. Los Mossos recomiendan no abrir ningún archivo incluido en correos de procedencia dudosa e impartir nociones básicas sobre seguridad informática entre el personal que trabaja con ordenadores en las empresas.

- Actualizaciones. Las actualizaciones del sistema operativo de cada ordenador son tan importantes como las del antivirus. Por ejemplo, Microsoft da a conocer de forma periódica defectos que hacen a Windows vulnerable a medida que salen a la luz, e incluye medidas para corregirlos en cada nueva actualización.

- Privilegios de usuario. En un centro de trabajo con ordenadores en red, limitar la capacidad de instalar programas al administrador del sistema impide que el virus actúe si otro usuario lo activa por error.

- Copias y aislamiento. Disponer de copias de seguridad de los archivos y aislar la máquina infectada permite evitar o reducir los daños cuando el virus ya se ha activado.

Virus sofisticados y un negocio ilícito Crytolocker es un virus de la tipología conocida como “ransomware”: programas que bloquean información para exigir rescate por ella. Emplean un sistema de criptografía asimétrica, el mismo que en el DNI electrónico, y evolucionan para ser efectivos frente a avances en materia de seguridad. Las últimas versiones usan potentes claves de 2.048 bits y reescriben una y otra vez el disco duro tras encriptar los datos para destruir los archivos originales e impedir que se puedan recuperar. De este modo, solo cabe recurrir a las copias encriptadas (previo pago del rescate) o a copias de seguridad. No suelen tener un destinatario concreto, sino que se difunden de forma indiscriminada. La forma más común de hacerlo es con cadenas de correo electrónico fraudulento. El chantaje mediante el “secuestro” de archivos es una actividad delictiva que va más allá de la informática y que suele requerir a varias personas. Hay quien programa el virus; otros redactan los correos engañosos y puede que un tercero los difunda. Asimismo, otros pueden dedicarse a la recaudación de los pagos, y puede que cada uno de los participantes en la operación actúe desde un país diferente. En ocasiones es técnicamente posible rastrear el origen de los correos que esconden virus, pero el marco jurídicio dificulta perseguir a los autores. Hacerlo requiere actuar en varias jurisdicciones, a veces en países sin acuerdos de cooperación en materia policial con España o que no reconocen este tipo de actividad como delito.

Cryptolocker, mentiras y chantaje